Bueno, parece ser que el servidor donde estaban las imágenes de la plantilla del blog las ha quitado. Por lo que mientras busco tiempo para realizar los cambios pertinentes habrá que conformarse con una de las plantillas que nos proporciona blogger (bastante perruneras por cierto). Otra de las modificaciones que tengo que hacer es modificar el codigo de las estadisticas, ya que el servidor de servicios que me las porporcionaba me ha vetado su uso (quizas por eliminar su publicidad? :P) hasta que modifique.

Asique, hasta nuevo aviso, se mantendra esta plantilla /forma.

Saludos

lunes, 13 de octubre de 2008

Loading........ 5%

Publicado por

Cristofer Pardines Murcia

en

10:40

0

comentarios

![]()

martes, 10 de junio de 2008

Uso del Micrososft Network Monitor

Breve video en el que se muestra com o se usa el MNM (solicitado por el profesor), haciendo el comando pinga a una dirección para que empecemos a capturar paquetes. Ademas se van mostrando las distintas pestañas y su información. Os recuerdo que que teneis otra alternativa al programa de Microsoft (a mi personalmente me gusta más).

Cabe decir, que el vídeo habria que ampliarlo para verlo con más detalle, pero al hacerlo por Youtube el vídeo pierde calidad, y si lo ponemos embebido en al página, hay problemas de carga. Por lo que cualquiere sugerencia/alternativa para ver el video en Streaming a la resolución original sera bienvenida.

Publicado por

Cristofer Pardines Murcia

en

3:37

0

comentarios

![]()

Etiquetas: Micrososft Network Monitor

lunes, 12 de mayo de 2008

Clase 19

Bueno señores, en la clase de hoy , nuestro profesor nos ha mandado un trabajito. Consiste en definir el esquema de conexión de las subredes pertenecientes a dos compañias que están en el mismo bloque de edificio. La cervecera y la vinatera.

Para el diseño "artistico" se ha usado el microsoft Visio (aunque cualquier otro programa es valido).

- Vamos al apartado Notas y seleccionamos "Modificar privacidad de Notas".

- Una vez en la sección de privacidad, en el apartado "Quien puede ver tus notas", seleccionamos "Personalizar".

- Seleccionamos "Algunos amigos" e introducimos su nombre.

Publicamos la nota, y ya solo sera vista por quien hemos especificado (ojo, esto afectara a toda las notas así que tened cuidado).

Y asta aquí el teclao vendido.

Publicado por

Cristofer Pardines Murcia

en

4:29

1 comentarios

![]()

jueves, 8 de mayo de 2008

Clase 18

- Capturar la MAC del ordenador de nuestro compañero haciéndole un ping y cogiendo el paquete de vuelta con un programa del tipo sniffer, network monitor o similar.

- Eliminar una ruta de nuestra tabla de rutas e intentar acceder a una máquina de la misma con el comando ping.

- Coger un video de YouTube con longitud mayor de 10 min (en inglés). . Subtitularlo con OverStream y dejarlo en nuestro blog en el grupo Redes de Facebook.

Yo para el primer caso volveré a utilizar el programa Commview, como ya utilizamos en otra ocasión (ahí tenéis el enlace de descarga y guia de uso).

Bien, una vez conectado el programa , empezamos a capturar, y en la consola de comandos escribiremos el comando ping y al dirección destino. Con ello podremos ver en la ventana del programa, la captura de los paquetes y la dirección MAC. Os dejo unas capturas de pantalla:

Para la segunda tarea debemos acceder a la consola de comandos (inicio>ejecutar>cmd). Una vez en la consola de comandos debemos hacer uso del comando route. Con route print veremos las direcciones de la tabla de rutas, con route add añadiremos una dirección a nuestra tabla de rutas, y con route delete borraremos una dirección de la tabla (si os cargáis alguna dirección sin querer, o hacéis algún estropicio usad el comando ipconfig/renew, para volverlo a dejar todo como estaba).

En estos casos lo esencial para poder hacerlo bien seria ser adminitrador, ya que como usuario normal no deja eliminar rutas. Por lo que podemos con eliminar unicamente la dirección del router. Podemos usar el comando route delete * (teoricamente nos borraria todas las rutas, pero en eset caso solo me deja la dirección del router 0.0.0.0) o bien route delete 0.0.0.0 (borrariamos unicamente la dirección del router).

Para el tercer apartado iré actualizando más adelante.

Publicado por

Cristofer Pardines Murcia

en

4:02

0

comentarios

![]()

Etiquetas: Clase 18, MAC, Tabla de rutas, Vídeo Subtitulado

sábado, 26 de abril de 2008

Clase 15

Bueno señores y señoritas, para esta clase, el profesor , no ha podido asistir, por lo que parte teórica no hemos podido dar.

Eso si, no le ha impedido asignarnos una pequeña práctica.

Esta vez se trata de la herramienta Twitter, (una especie de nanoblog) la cual podremos utilizar para comentar lo que para comentar que vamos a hacer o que estamos haciendo , en tan solo 150 caracteres (para mi gusto muy limitado).

Podemos ver quienes de nuestros contactos de mensajería usa también este servicio, y agregarlo. O bien podemos hacer una búsqueda por nombre.

Una vez agregada a la gente tendremos una ventana tal que así:

Os dejo mi dirección de twitter .

También comentaros que realizamos un test en la epsovirtual sobre el tema TCP/IP. Por hoy nada más.

Publicado por

Cristofer Pardines Murcia

en

7:13

0

comentarios

![]()

lunes, 21 de abril de 2008

Clase 14

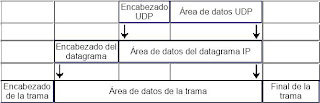

Bueno, para la clase de hoy en la parte teórica hemos repasado el tema sobre el protocolo UDP (User Datagram Protocol/Protocolo de Datagrama de Usuario), y el iptables de LINUX.

Algunos enlaces interesantes sobre el UDP:

Algunos enlaces interesantes sobre el UDP:- ACCEPT (aceptar) == deja pasar el paquete

- DROP (descartar) == descarta el paquete como si no hububiera llegado, no se le contesta nada por lo cual el sistema remoto no corta la conexión hasta que ha transcurrido el tiempo de espera de la contestación con la consiguiente ralentización.

- DENY (denegar) == Desecha el paquete como si nunca hubiera llegado (como drop)

- REJECT (rechazo) == responde al emisor (si no es un paquete ICMP) que ese paquete no puede pasar, que el servicio no está disponible (icmp destination port unrechable) evitando así demoras en la conexión.

Bueno, pues aquí os dejo el enlace al crucigrama. Que lo paséis bien :)

Publicado por

Cristofer Pardines Murcia

en

3:49

1 comentarios

![]()

Etiquetas: Clase 14, crucigramas, filtros, iptable, UDP

domingo, 20 de abril de 2008

Clase 13

Bueno, para la parte teórica de la clase hemos hecho poca cosa. El profesor nos explico cosas por encima y realizamos un test (en la pagina del material) sobre el protocolo TCP o Protocolo de Control de Transmisión (TCP/IP> protocolos de transporte).

Os dejo unos enlaces sobre el tema:

Para la parte practica de la clase, se nos encomendó la tarea de encontrar competidor o un equivalente al procesador Intel Xeon Quad Core (procesador de 4 núcleos) a 2GHz aproximadamente, pero de tipo AMD. hacer comparaciones, lista de precios etc. Además de comprobar cuanta RAM soporta el Windows 2003 Server. O lo que es lo mismo, que el profe va a montar algún servidor y se ha querido ahorrar algo de trabajo y tiempo XD.

Saludos y hasta la próxima entrada

Publicado por

Cristofer Pardines Murcia

en

2:11

0

comentarios

![]()

lunes, 14 de abril de 2008

Clase 12

Para la parte teorica de la clase se ha tratado el del Protocolo ICMP, (perteneciente a los protocolos TCP/IP de red) que os paso a comentar a continuación.

PROTOCOLO ICMP

La utilidad de este protocolo es controlar si un paquete no puede alcanzar su destino, si su vida ha expirado, si el encabezamiento lleva un valor incorrecto, si son paquetes de eco o respuesta, etc.

Con lo que este protocolo se usa para manejar mensajes de error y de control necesarios para los sistemas de red, avisando al origen de que evite o corrija los problemas detectados.

Este protocolo solo informa de incidencias en la entrega de paquetes o de errores de red (en general), pero no realiza ningún acción para solventarlo (de esto se ocupan las capas superiores).

En el cuerpo del mensaje (ICMP data) viene determinado por el contendio del campo tipo y contiene los 8 primeros bytes del datagrama que produjo el errror.

Los principales tipos de mensajes son los siguientes:

De Información

Entre estos mensajes hay algunos muy importante, como los de peteción de ECO (tipo 8) y los de respuesta de ECO (tipo 0). Esyas peticiones y respuestas se utilizan para comprobar si existe comunicación entre dos host a nivel de la capa de red, con lo que sirven para averiguar si hay fallos en este nivel, ya que verifican si las capas fisíca (el cableado), de enlace de datos (la tarjeta de red) y red (la configuración del IP) estan bien, y su configuración.

Las peticiones y respuestas de eco se usan en redes para comprobar si existe una comunicación entre dos host a nivel de capa de red, por lo que nos pueden servir para identificar fallos en este nivel, ya que verifican si las capas física (cableado), de enlace de datos (tarjeta de red) y red (configuración IP) se encuentran en buen estado y configuración.

De Error

Por ejemplo los mensajes ICMP como los de problemas de parámetros (los del tipo 12), se podrucen cuando existe información inconsistente en alguno de los campos del datagrama, que hace imposible que se pueda procesar correctamente, cuando se envían datagramas de tamaño incorrecto o cuando falta algún campo obligatorio.

Os dejo con las tabla de los mensajes tipo:

Para la parte Práctica de la clase se nos ha pedido que expliquemos el uso de servicios que ofrecen paginas como la de BlogTV. Pero ha habido unos problemas ya que se pensaba que estos servian tambien para subir vídeos y que la gente pudiera verlos a determinadas horas (a modo canal de televisión), pero resulta que solo sirven para retransmitir en directo. Por lo que esta utilidad viene muy bien para por ejemplo retransmisiones de radio, pero no para lo que teniamos pensado. Pese a ello paso a comentaros algunas cosas:

- Antes de nada conseguir (si no lo teneis ya) un micro y una cam.

- Bien lo primero es registraros en el servicio (yo he elegido BlogTv), ya sabeis, mail, nombre, etc.

- Una vez completado este paso, dirgios a la barra de arriba, My shows> Start a new Show

- Se os mostrara una pantalla similar a la siguiente, en la que debeis rellenar datos sobre el nuevo "show" (nombre del show, logotipo, comentarios, etc.)

- En la siguiente ventana, en la parte de abajo, tenemos el codigo a recojer si queremos colocar el videoshow en nuestro blog, y otros daros a rellenar, (podemos pasar esta ventana si quereis).

- Y en esta ultima tendremos ya una nueva ventana en la que nos veremos retrasmitir, una chat en el que puede participar la gente que os visualice, y nos proporcionan los enlaces que debemos dar para que la gente se meta a la retransmisión directamente (sin tener que bsucar canales).

- En esta ventana veis la pantalla de lo que se veria en caso de ser telespectador:

Y hasta aqui el pescado vendido.

Publicado por

Cristofer Pardines Murcia

en

4:18

0

comentarios

![]()

Etiquetas: BlogTV, Clase 12, ICMP, VideoShows

martes, 8 de abril de 2008

Clase 11

Con lo que se podrá ver posición geográfica de nuestro sitio, ademas de mostrarnos a nuestros "vecinos virtuales", véase, las webs, Blog, etc, que hayan hecho uso del servició y sus usuarios esten cerca de nuestra ubicación.

Podéis ver los "vecinos" de este Blog si pincháis sobre el icono de la sección Vecinos Virtuales, que he colocado en la columna derecha.

Una vez comentado en que consiste esta utilidad, pasa a comentaros los pasos a seguir para poder utilizarla:

- Obtener nuestra posición geográfica (yo he usado Maporama ).

- Copia el siguiente código MetaTag en la sección head del Blog o web.

[meta name='ICBM' content='XXX.XXXXX, YYY.YYYYY'][/meta]

[meta name='DC.title' content= 'Nombre de tu sitio'][/meta]

donde la Sección de X sera la latitud y la Sección de Y la longitud. *Debéis cambiar los símbolos "[" y "]" por "<" y ">".

- Ir a la pagina de GeoURL (tenéis el enlace arriba).

- Clickar sobre el enlace "Add yourself to the database".

- Clickar sobre el enlace "ping form".

- En la caja de texto colocáis vuestra dirección del blog o web y pulsáis "Submit" para realizar un request.

- Esperad a que detecten nuestro código html y nos indexen y os darán los códigos para colocar en vuestro Blog o Web. Y ya lo tenemos listo y funcionando.

- Para que vean la ubicación simplemente clickar sobre las opciones MultiMap o MapQuest, debajo tenéis a vuestros vecinos virtuales

indexar las locaciones a partir del usuario del sitio

Publicado por

Cristofer Pardines Murcia

en

15:26

0

comentarios

![]()

Etiquetas: Clase 11, GeoURL, Ubicación Geográfica, Vecinos Virtuales

Clase 10

Bueno, pero esta clase hemos tenido más que nada parte practica.

Os comento... Hemos realizado el 2º y 3er test sobre el Protocolo IP (apartado protocolo TCP/IP de Red) en la web del material, y también hemos realizado el test correspondiente al mismo tema de la epso virtual.

También hemos realizado un "ejercicio", sobre el tema de subnetting que consistía, en crear dos subredes de clase C, con 8 bits libres, haciendo incapie en como deberíamos repartir esos bits y porque.

Publicado por

Cristofer Pardines Murcia

en

13:38

0

comentarios

![]()

Etiquetas: Clase 10

jueves, 3 de abril de 2008

Clase 9

Bueno señores, clase nueva diseño de Blog nuevo. La verdad es que me he visto "forzado" a realizar el cambio, ya que como en anteriores entradas os decía, tenia muchos problemas para trabajar con las imágenes. Comentaros que con este nuevo diseño podéis navegar por las etiquetas, con las que os sera mas fácil encontrar temas específicos tratados en el Blog.

Los protocolos que operan en la capa de red son IP, ICMP, IGMP (entre otros).

Otro tema que se ha tratado en clase son las subredes o subnetting.

La creación de subredes tiene como objetivos:

- Crear redes más pequeñas con menor tráfico.

- Permitir comunicaciones entre LANs a traves de Roters.

- Conseguir un aumento de la seguridad manteniendo las LANs separadas.

Valores por defecto para las distintas tipos de Redes (IP privadas):

CLASE A: (de 10.0.0.0 a 10.255.255.255)

Net ID 8, Host ID 24, Mask: 255.0.0.0; Ejemplo 10.0.0.0

CLASE B: (de 172.16.0.0 a 172.31.255.255)

Net ID 16, Host ID 16, Mask: 255.255.0.0; Ejemplo 172.17.0.0

CLASE C: (de 192.168.0.0 a 192.168.255.255)

Net ID 24, Host ID 8, Mask: 255.255.255.0; Ejemplo 192.168.0.0

Valores por defecto para las distintas tipos de Redes (IP públicas):

CLASE A: (0-127, 127 - Dirección de LoopBack)

Net ID 8, Host ID 24, Mask: 255.0.0.0; Ejemplo 11.0.0.0

CLASE B: (128- 191)

Net ID 16, Host ID 16, Mask: 255.255.0.0; Ejemplo 172.15.0.0

CLASE C: (192- 223)

Net ID 24, Host ID 8, Mask: 255.255.255.0; Ejemplo 192.25.18.0

Dir IP: 192.10.20.64/28 (Clase C)

Siendo la clase E y D las menos utilizadas.

Otro tema que se ha tratado ha sido el de la IPv6. La IPv6 es la evolución de la IPv4, (la actual), con la cual ye se esta teniendo problemas para la hora de asignar direcciones IP. Estos problemas vienen porque desde el comienzo se empezaron a "regalar" una serie de direcciones IP con más derechos de lo normal (Nuestro profesor de redes aseguras que los japoneses también tienen gran parte de culpa, porque se las quedan todas XD).

Bien pues con esta nueva versión del IP (IPv6) se va a conseguir un mayor nivel de direccionamiento, pasando de 32 a 128 bits, o lo que es lo mismo de las 2^32 direcciones asignables actuales pasaremos a 2^128 direcciones asignables.

Se consigue también un mayor nivel de seguridad, ya que incorpora IPsec (permite autentificación y encriptación del propio protocolo base). Autoconfiguración y movilidad (roaming).

La Representación de las direcciones cambia de estar representadas por 5 octetos separados por puntos a estar divididas en grupos de 16(pasado a 4 dígitos hexadecimales), separados por dos puntos. Ejemplo:

IPv4 192.128.128.200

IPv6 2001:0db8:85a3:0000:1319:8q2e:0370:7344

o 2001:0db8:85a3::1319:8q2e:0370:7344

Os dejo con la imagen de las estructuras de las direcciones Ip v4 y v6.

Y aquí os dejo unos enlaces con información interesante

- Enlace interesante con información sobre TCP/IP y Tipos de redes

- Enlace de protocolos TCP/IP

- Enlace de Direccionamiento IP y Subnetting

- Documento pdf que explica de forma teórica y con ejemplos cómo hacer subredes

- Proyecto de la IPv6 en la RAU

- Articulo de introducción a la IPv6 (en ingles)

- Que es IPv6?

Publicado por

Cristofer Pardines Murcia

en

13:29

0

comentarios

![]()

Etiquetas: Clase 9, IPv6, Subnetting, Subredes, TCP/IP

TokBox

Bien, para finalizar el trabajo de Holy Week, hemos hecho uso de las utilidades que nos ofrece el servicio de TokBox , en particular de la Vídeo-Conferencia en la que podemos comunicarnos varias personas mediante vídeo y voz, entre otras como la de Vídeo-mail (para mandar un mensaje de vídeo por correo) y Vídeo-Chat (Comunicación entre 2 personas con vídeo y voz).

Como ya os adelante anteriormente, para poder utilizar este servicio solo tenéis que completar un sencillo registro. Tras ese paso, podemos ir añadiendo a nuestros amigos (o a quien queramos), como si un programa de chat se tratase.

Tras esto podemos, vamos a iniciar una vídeo-conferencia. Dentro de la opción Video-conferences, pulsamos sobre Start a New conference.

e invitamos a los amigos que tenemos agregados, o bien simplemente les damos el enlace que se nos muestra en pantalla, y entraran a formar parte de la videoconferencia , aunque ellos no esten registrados en el servicio.

Aquí os dejo una captura de la vídeo-conferencia que hemos tenido 5 amigos. Entre ellos vemos a Jose Francisco, Blanca, David, Antonio, y yo. Salimos guapos ? XD

Por lo demás, y mientras se posea una conexión medio decente, es un servicio ideal para realizar diversas actividades, como tutorías, mensajes de vídeo, y conferencias, ya que no es necesario instalar nada en nuestro PC, y además es un servicio gratuito. Ideal para profesores que quieran trabajar menos o alumnos que pasen de ir a sus clases XD.

Os recuerdo, que tenéis implementada la opción de vídeo-chat al final del Blog, que podéis usar, tanto profesores, compañeros o para quien quiera hacer alguna consulta con los temas que se tratan.

Podéis descargar esta entrada desde MediaFire .

Publicado por

Cristofer Pardines Murcia

en

8:51

1 comentarios

![]()

Etiquetas: TokBox, Vídeo-Chat, Vídeo-Conferencia, Vídeo-Mail

sábado, 29 de marzo de 2008

Trabajo Holy Week

Bueno, pues en estas vacaciones, nuestro querido profesor se ha acordado de nosotros, para no dejarnos descansacof cof...... digooo, para avanzar en nuestros conocimientos.

Características del PC

Bien, lo primero que debemos hacer es poner las características de nuestro PC. Para obtener toda la información sin complicarse la vida, recomiendo utilizar uno de los muchos programas que sirven para ello. Yo recomiendo EVEREST, os lo podéis desde aquí. A continuación os dejo unas capturas para que veáis las características del mio, (que aunque es un poco patata, espero que me dure muchos años , por lo menos hasta que me toque la lotería, o tenga un buen sueldo XD).

Para la forma manual de comprobarlo (y así te evitas de instalar nada):

Click derecho sobre Mi PC>Propiedades>Hardware>Administrador de Dispositivos

Velocidad de Conexión

Para los que seáis de la zona sudamericana os vendrá mejor realizar este test de velocidad (por la cercanía del servidor).

Para los que seáis de la zona sudamericana os vendrá mejor realizar este test de velocidad (por la cercanía del servidor).Configurar Conexión

Otra parte del trabajo, es comentar cómo se configura exactamente en Windows y en Linux para salir a Internet.

En mi caso particular cuento con un cable módem Motorola SB5101, la única "dificultad" que tiene , al tratarse de un módem plug&play, es meter el CD con los drivers al conectar el módem al PC, por el resto, no hay que configurar nada, y obtenemos la conexión a Internet directamente. Todo esto siempre para un sistema Windows XP, para un sistema Linux debo esperar a hacer pruebas porque de momento, me cargue el sistema de arranque y no consigo arreglarlo.

Comandos ifconfig y netsh

Otro apartado del maravilloso trabajo ^_^u, es crear un script para Windows mediente netsh y otro para linux mediante ifconfig, con los que configuraremos la conexión y los cuales se tienen que ejecutar al arrancar el sistema.

Antes de hacer las pruebas os recomiendo que hagáis un backup de vuestra configuración de red por si las moscas, para ello, vais a (en windows ) inicio>ejecutar>cmd, y en la linea de comandos escribís:

"C:\netsh dump > C:\MiRed.cmp" .

Y para restaurar la copia "C:\netsh exec C:\ConfigRed.cmp" ;

netsh

Para realizar la parte de windows, lo primero sera crear un archivo bat con un documento de texto (creamos un .txt y le cambiamos la extensión a .bat) y pasamos a editarlo.

En mi caso como tengo la configuración de IP automática habria que editar el bat con el siguiente texto :

netsh interface ip set address "Nombre de la conexión" source=dhcp ;

netsh interface ip set dns "Nombre de la conexión" source=dhcp ;

En caso de que se quiera la configuración para una Ip estática, el archivo bat habría que editarlo con el siguiente texto:

netsh interface ip set address "Nombre de la conexión" source=STATIC "dirección Ip" "Mascara de subred" "Puerta de enlace" ;

netsh interface ip set dns "Nombre de la conexión" source=STATIC "dirección servidor DNS" ;

Una vez tengamos creado el bat, para conseguir que se ejecute en el arranque del sistema haremos lo siguiente :

Vamos a inicio>ejecutar y tecleamos regedit. Una vez aquí pincha sobre Hkey_local_machine> Software>Microsft>Windows>CurrentVersion>Run.Una vez aquí click derecho con el ratón sobre la carpeta>nuevo>Valor de cadena múltiple y en la caja de texto escribimos la ruta completa donde tengamos guardado nuestro bat.

ifconfig

Para que se configure la conexión en Linux debemos crear un archivo de extensión .sh con el siguiente esquema.

#!/bin/sh

sudo ifconfig eth0 "dirección IP" netmask "mascara de red" up

- Sudo= para poder ejecutarlo en modo administrador

- ethX= en Linux a nuestros adaptadores de red se les va asignando nombres como eth0,1,2,3 etc, si solo tenemos uno generalmente será eth0.

- up = activar la conexión

sudo ifconfig eth0 down

sudo ifconfig eth0 "dirección IP" netmask "mascara de red" up

- dow=desactivar conexión

sudo ifconfig eth0 "dirección IP" netmask "mascara de red" broadcast "dirección broadcast" upUna vez terminado el script, debemos darle los permisos necesarios para que podamos ejecutarlo sin problemas, mediante Chmod 755. Para que Linux lo ejecute en el arranque deberemos ubicar el fichero sh en /etc/init.d

Os dejo un enlace a un pdf en el que podeís encontrar más información sobre el ifconfig.

TokBox

Otra parte del "Holy Week", es instalar en nuestro PC un programa que nos permita realizar Video-Chats, Video-Mails y Video-Conferencias para Tutorías Virtuales. Para ello hemos seleccionado el programa TOKBOX . Para disfrutar de estos servicios , aparte de contar con webcam y micrófonos, deberemos realizar un proceso (muy sencillo) de registro. Tras ello se nos dará la bienvenida al mundillo con (como no) un vídeo una chiquilla que no pinta mal. Os he dejado la utilidad al final del Blog.

Bien pues tras esto debemos formar un grupo de 3 o 4 personas y realizar una video-chat piloto, para ver cómo funcionan. Esto y otras cosas cómo realizar un script que configure la conexión a Internet en el arranque en los sistemas windows y linux las iré publicando más adelante.

Publicado por

Cristofer Pardines Murcia

en

5:40

0

comentarios

![]()

Etiquetas: Características PC, Configurar conexión, ifconfig, netsh, Test velocidad, TokBox, Trabajo Holy Week

jueves, 13 de marzo de 2008

Clase 8

Hoy en clase hemos visto los protocolos ARP y ARPSPOOFING (tecnica implementada para sniffear la red), los HUB, Switches y Routers.

ipconfig /all

Se que la información es algo escasa, pero estaba bastante cansado, os dejo unos enlaces interesantes.

Publicado por

Cristofer Pardines Murcia

en

4:10

3

comentarios

![]()

Etiquetas: ARP, ARP SPOOFING, clase 8, RARP

lunes, 10 de marzo de 2008

Clase 7

Buenos días por la mañana. Hoy hemos comenzado otra clase y en la parte teórica que hemos tratado el tema de la tecnología y tramas Ethernet.

Formato de la trama:

| 8 Bytes | 6 Bytes | 6 Bytes | 2 Bytes | 64-1500 Bytes | 4 Bytes |

| Preámbulo | Dirección Física Origen | Dirección Física Destino | Tipo de Trama | Datos de la Trama | CRC |

Os dejo el enlace a un documento que trata sobre la tecnología ethernet.

Tras la lectura y compresión del tema hemos realizado el test correspondiente al tema en la epsovirtual, con 20 preguntas algo variadas (Esta vez ha ido un poco peor que la anterior ya que de las 20 he acertado solo 15 :P ).

Para la parte práctica, se nos ha pedido que capturemos tramas de Internet y comentemos los datos que obtenemos de ellas (todo esto, siempre relacionado con el tema que toca, véase, Ethernet ). Podéis ver los resultados de todos los compañeros en los comentarios del post en el blog del profesor.

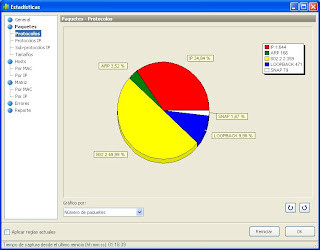

Bueno, pues para realizar esta tarea, me he decantado por el programa CommView ya que es fácil de usar y tiene una interfaz gráfica sencilla y comprensible. Con CommView podemos monitorear la actividad de red, capturar y analizar los paquetes de la red (entre otras opciones).

A continuación os dejo unas capturas (EDIT: he comprobado que hay problemas con las siguientes imágenes, intentare corregirlo lo antes posible) en las que podemos observar, el protocolo que han usado para la transmisión, la dirección MAC origen, la dirección MAC destino, la IP Origen, la IP destino, el puerto que han usado en el origen y el puerto que se ha usado en el destino, así como el momento en el que se hizo la transmisión

En esta otra captura, vemos la ip local que se utiliza, la ip remota, la dirección de la transmisión, la cantidad de bytes etc.También os dejo otras capturas que realizado de pantallas que he visto interesantes:

Aquí os dejo una serie de enlaces de interés:

- Aquí os dejo un enlace para descargaros el programa CommView con el que podéis hacer las pruebas.

- Enlace para una Guia del CommView (es para la versión wi-fi, pero a excepción de algunas opciones todo es igual).

- Otra guía , pero esta vez de una versión mas antigua.

- Documento sobre la captura de tramas en Ethernet

jueves, 6 de marzo de 2008

Clase 6

Hola redmaniacos, con la clase de hoy nos introducimos en el mundo de los protocolos TCP/IP.

En lo primero que nos fijamos es que, a diferencia del nivel OSI, la arquitectura del TCP/IP, está dividida solo en 5 niveles, que os muestro a continuación :

Esta arquitectura esta basada en protocolos de Enlace (Ethernet, ARP, RARP...), de Red (IP, ICMP...),Transporte (TCP,UDP), Aplicación (http, DNS, Telnet, ftp....) que explicaremos en próximas clases.

Familias de Protocolos

Protocolos TCP/IP

A continuación, pasamos a analizar la clase (que el profesor se queja de que no comentamos nada) :

Tras la breve y rápida explicación del profesor sobre el tema del TCP/IP y la MAC, nos pusimos manos a la obra con un test que trata dicho tema desde la epsovirtual, y (OMG!!), o yo no me había enterado de lo que dijo el profesor, o de lo que explicó no podía obtener ninguna respuesta al test. Por lo que me puse a repasar el material de web, y tras obtener menos respuestas de las que desearía, me dije "no problem, google es mi amigo". Por lo que junto a la información del material de la web, mi amigo google y algo de suerte, salimos airosos una vez más en los test.

Con lo que saco en conclusión que en la clase de hoy, me ha dado mucha sensación (cuando he tenido que buscar la información en el material) de que estaba todo muy espeso, y menos didáctico que en otras fuentes, y sumado a que se ha explicado todo muy rápidamente (y a mi parecer escaso). Si hubiera tenido que hacer el test o un examen en ese momento sin ayuda externa (otra documentación, y compañeros), apenas habría podido responder.

PD: esperemos que esta crítica constructiva no lleve a malas consecuencias.

Para la parte práctica de la clase, hemos proporcionado un mail de contacto y nos hemos iniciado en la herramienta Google Analytics que nos sirve para llevar un control de las visitas, así como estadísticas y más añadidos. Yo al tener estas funciones implementadas anteriormente con otras herramientas me he ahorrado ese proceso.

Y hasta aquí el pescado vendido.

Publicado por

Cristofer Pardines Murcia

en

4:59

0

comentarios

![]()

lunes, 3 de marzo de 2008

Clase 5

Seguridad en 802.11

Hola a todos, seguimos avanzando.

Bueno pues para hoy, hemos empezado a utilizar el Google Docs, para publicar en el blog y compartir documentos con otros usuarios, y además se nos ha encargado realizar una serie de trabajos. Como habréis adivinado por el título , a mi me ha tocado el tema de la seguridad en 802.11 (para los menos entendidos, seguridad en las redes inalámbricas/Wi-Fi), que abarca los niveles de Enlace y Físico del modelo OSI.

Os voy a dejar, con un pequeño adelanto (en el tiempo que nos quede de clase), de lo que se verá en el trabajo.

Bien, pues para empezar, comentaros que este estándar (protocolo referente en todas sus variantes a las redes Wi-Fi) ha ido utilizando a lo largo de su existencia varios tipos de protección y seguridad, con más y con menos acierto. Pasamos a comentar breve mente alguno de ellos.

WEP (Wired Equivalent Privacy/Privacidad equivalente al cableado):"Intento" de conseguir una similitud de la privacidad de los sistemas cableados, el cual proporciona un cifrado en nivel 2 de los datos. Está basado en los algoritmos RC4 y CRC. Debido a su comprobada baja fiabilidad en el tema de la seguridad en la capa de enlace, se implemento el TKIP (Temporal Key Integrity Protocol), o lo que vulgarmente podríamos llamar una especie de parche, ya que sólo se hizo modificaciones a modo de soft y firmwares, sin tocar nada del hard (debido a las prisas por tapar los agujeros en seguridad). Pese a su vulnerabilidad aun hay quien sigue usándolo.

WPA (Wi-Fi Protected Access/Acceso Protegido Wi-Fi): Diseñado para usarse en servidores de autentificación IEE 802.11X, que distribuye claves diferentes para cada usuario (también puede optar por darle a cada usuario la misma clave, consiguiendo una menor seguridad), se implementa en la mayoría de los estándares 802.11i (WPA2) aunque no incluye todas las características de este estándar. Creado por la Wi-fi Alliance, que son dueños de la marca Wi-Fi. Con este sistema se consigue que quebrar la seguridad en las redes LAN sea más difícil que con el anterior método (WEP y su mejora TKIP).

WPA2 (Wi-Fi Protected Access 2/Acceso Protegido Wi-Fi 2): Mejora del WPA, basado en el estándar 802.11i. Este método se define y ratifica en el 2004, e incorpora el algoritmo de encriptación AES (encriptación avanzada).

Y estos son algunos de los sistemas de seguridad en redes inalámbricas. En la entrega del trabajo, desarrollaremos más profundamente los distintos métodos de seguridad. Y para la parte práctica, intentaremos comprobar la seguridad de dichas redes, usando como conejillo de indias a algún vecino distraído. Estad atentos ;) .

PD: Aquí os dejo algunos enlaces interesantes relacionados con los temas que he comentado :

Wi-Fi Planet. Página dedicada al mundo Wi-Fi (Noticias, Tutoriales, mercado, foro. En inglés)

182.11. Enlace a la wikipedia en la que encontraremos un poco de historia referente al estándar 182.11X, las distintas ramas, etc.

WPA/WPA2. Enlace en el que vemos un poco de historia sobre sistemas WPA y WPA2, así como un repaso de su evolución.

Bien, una vez tenemos los breves conceptos seguimos añadiendo información (parte practica, lease, saltarse la "seguridad" de estos protocolos).

WEP

Desde el 2004 con la aparición de los ataques KoreK (ataques generalizados FMS, que incluían optimizaciones de h1kari), y el ataque inductivo invertido Arbaugh, permitiendo que paquetes arbitrarios fueran desencriptados sin necesidad de conocer la clave utilizando la inyección de paquetes. Las herramientas de cracking, como Aircrack o WepLab, ponen en práctica estos ataques y pueden extraer una clave WEP de 128-bits en menos de 10 minutos (o algo más, dependiendo del punto de acceso y la tarjeta wireless específicos).

La incorporación de la inyección de paquetes mejoró sustancialmente los tiempos de crackeo de WEP, requiriendo tan sólo miles, en lugar de millones, de paquetes con suficientes IVs únicos – alrededor de 150,000 para una clave WEP de 64-bits y 500,000 para una clave 1128-bits.

Con la inyección de paquetes, obtener los datos necesarios es cuestión minutos. En la actualidad, WEP está definitivamente muerto y no debería ser utilizado, ni siquiera con rotación de clavesCronología de la muerte WEP

Los fallos de seguridad de WEP podemos resumirlos con:

- Debilidades del algoritmo RC4 dentro del protocolo WEP debido a la construcción de la clave.

- Los IVs son demasiado cortos (24 bits – hacen falta menos de 5000 paquetes para tener un 50% de posibilidades de dar con la clave) y se permite la reutilización de IV (no hay protección contra la repetición de mensajes).

- No existe una comprobación de integridad apropiada (se utiliza CRC32 para la detección de errores y no es criptográficamente

seguro por su linealidad). - No existe un método integrado de actualización de las claves.

Aircrack contiene tres utilidades principales, que se usan en las tres fases del ataque para recuperar la clave:

- Airodump: herramienta de sniffing utilizada para descubrir las redes que tienen activado WEP.

- Aireplay: herramienta de inyección para incrementar el tráfico.

- Aircrack: crackeador de claves WEP que utiliza los IVs únicos recogidos.

El Aireplay sólo soporta la inyección en algunos chipsets wireless, y el soporte para la inyección en modo monitor necesita los últimos drivers parcheados. El modo monitor es el equivalente del modo promiscuo en las redes de cable, que previene el rechazo de paquetes no destinados al host de monitorización , permitiendo que todos los paquetes sean capturados. Con los drivers parcheados, sólo se necesita una tarjeta wireless para capturar e inyectar tráfico simultáneamente.

El objetivo principal del ataque es generar tráfico para capturar IVs únicos utilizados entre el cliente legítimo y el punto de acceso. Algunos datos encriptados se pueden reconocer fácilmente porque tienen un tamaño fijo, una dirección de destino fija, etc. Esto sucede con los paquetes de petición ARP (véase Recuadro ARP-Request), que son enviadas a la dirección broadcast (FF:FF:FF:FF:FF:FF) y tienen una longitud fija de 68 octetos. Las peticiones ARP pueden ser repetidas para generar nuevas respuestas ARP desde un host legítimo, haciendo que los mensajes wireless sean encriptados con nuevos IVs.

El primer paso, es la activación del modo monitor en nuestra tarjeta wireless, así que podemos capturar todo el tráfico. Después tendremos que descubrir las redes cercanas y sus clientes, escaneando los 14 canales que utilizan las redes Wi-Fi.

Una vez hayamos localizado la red objetivo, deberíamos empezar a capturar en el canal correcto para evitar la pérdida de paquetes mientras escaneamos otros canales.

Después, podremos usar la información recogida para inyectar tráfico utilizando aireplay. La inyección empezará cuando una petición ARP capturada, asociada con el BSSID objetivo aparezca en la red inalámbrica. Finalmente, utilizamos aircrack para recuperar la clave WEP. Utilizando el fichero pcap podemos lanzar este paso final mientras airodump sigue capturando datos.

Debilidades de WPA/WPA2

Aunque hay varias debilidades en WPA/WPA2 desde su lanzamiento, ninguna de ellas es peligrosa si se siguen unas mínimas recomendaciones de seguridad.

La vulnerabilidad más práctica es el ataque contra la clave PSK de WPA/WPA2. La PSK proporciona una alternativa a la generación de 802.1X PMK usando un servidor de autenticación. Es una cadena de 256 bits o una frase de 8 a 63 caracteres, usada para generar una cadena utilizando un algoritmo conocido: PSK = PMK = PBKDF2(frase, SSID, SSID length, 4096, 256)

donde PBKDF2 es un método utilizado en PKCS#5, 4096 es el número de hashes y 256 la longitud del resultado. La PTK es derivada de la PMK utilizando el 4-Way Handshake y toda la información utilizada para calcular su valor se transmite en formato de texto.

La fuerza de PTK radica en el valor de PMK, que para PSK conlleva la solidez de la frase. El segundo mensaje del 4-Way Handshake podría verse sometido a ataques de diccionario o ataques offline de fuerza bruta.

La utilidad cowpatty se creó para aprovechar este error, y su código fuente fue usado y mejorado por Christopher Devine en Aircrack para permitir este tipo de ataques sobre WPA.

El diseño del protocolo (4096 para cada intento de frase) significa que el método de la fuerza bruta es muy lento (unos centenares de frases por segundo con el último procesador

simple).

La PMK no puede ser pre-calculada (y guardada en tablas) porque la frase de acceso está codificada adicionalmente según la ESSID. Una buena frase que no esté en un diccionario (de unos 20 caracteres) debe ser escogida para protegerse eficazmente de esta debilidad.

Para hacer este ataque, debemos capturar los mensajes de 4-Way Handshake monitorizando pasivamente la red inalámbrica o utilizar el ataque de desautenticación para acelerar el proceso.

Ejemplo Práctico

- Activamos el modo monitor

#airmon.sh ath0

- Descubrimos las redes cercanas y los clientes que están asociados a esas redes.

#airodump ath0 wpa -crk 0

BSSID PWR Beacons #Data CH MB ENC ESSID

00:13:10:1E:8A:62 46 112 16 1 48 WPA

BSSID STATION PWR Packets ESSID

00:12:10:1E:8A:62 00:0C:F1:19:88:2D 32 1

Esto lo podemos interpretar de manera que se ha encontrado un punto de acceso BSSID: 00:12:10:1E:8A:62 usando encriptación WPA en el canal 1 y un cliente que tiene la MAC: 00:0C:E1:19:88:2D que estan asociados y autentificados en esta red inalámbrica. - Debemos lanzar la captura de paquetes al canal apropiado para así evitar la perdida de paquetes mientras escaneamos otros canales

#airodump ath0 wpapsk 1

- Tenemos que deautentificar a los clientes obligándoles a hacer un nuevo proceso de autentificación , para que así podamos capturar los mensajes de 4-WayHandShake. en esta parte usaremos Aireplay para deautentificar al cliente que queramso proporcionando la BSSID que habiamos conseguido y enviándole una petición de deautentificación falsa.

#aireplay -0 1 -a

-c ath0 - Realizaremos un ataque de diccionario usando Aircrack (en poco tiempo habremos obtenido la clave).

Publicado por

Cristofer Pardines Murcia

en

9:11

1 comentarios

![]()

Etiquetas: Clase 5, Seguridad en 802.11